Przygotowanie firmy na cyberatak

Przygotowanie firmy na cyberatak

W 2017 r. aż 82% polskich firm odnotowało próbę cyberataku. Wydaje się więc, że naruszenie bezpieczeństwa systemów informatycznych jest dla każdego przedsiębiorstwa tylko kwestią czasu. Zarządy oraz osoby odpowiedzialne za bezpieczeństwo IT w firmach nie stoją przed pytaniem czy, ale kiedy nastąpi cyberatak. Przy wdrażaniu procedur bezpieczeństwa w firmach kluczowa jest współpraca wielu departamentów, m.in. IT, bezpieczeństwa, komunikacji, prawnego, zasobów ludzkich, ale także zaangażowanie kierownictwa najwyższego szczebla

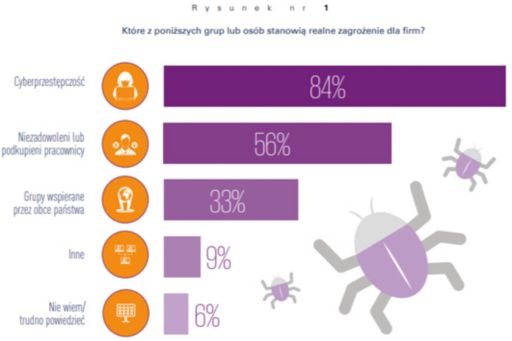

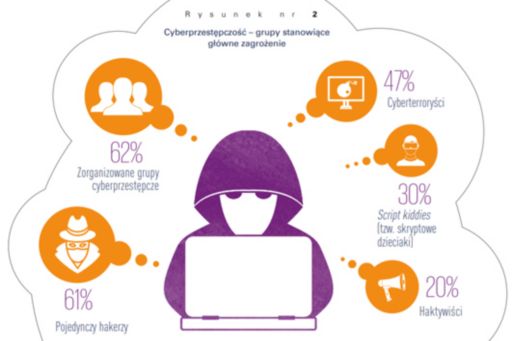

Z badania KPMG „Barometr cyberbezpieczeństwa” wynika, że aż 82% polskich firm odnotowało w 2017 r. próbę cyberataku. Firmy stwierdziły jednoznacznie wzrost skali cyberprzestępczości. Biorąc pod uwagę skalę i złożoność dzisiejszych cyberzagrożeń, właściwym pytaniem przestało być czy, ale kiedy nastąpi cyberatak. Firmy najbardziej obawiają się złośliwego oprogramowania, socjotechniki, jak również ataków za pośrednictwem podatności w aplikacjach. Jako najczęstsze źródło cyberataku przedsiębiorstwa w Polsce wskazały zorganizowane grupy przestępcze (62% respondentów badania) oraz pojedynczych hakerów (61%). Niezadowolony lub podkupiony pracownik, który historycznie był zagrożeniem numer jeden, zszedł na dalszy plan.

Firmy w Polsce zaczęły dostrzegać, że nie jest możliwa ochrona przed cyberatakiem i należy się przygotować do jego wczesnej identyfikacji oraz odpowiedniej reakcji. Jak wynika z badania KPMG, powyższe zagadnienia zostały wskazane jako aktualnie najbardziej priorytetowe obszary inwestycji. To bardzo optymistyczny sygnał, bowiem średni czas pomiędzy wykryciem obecności hakera a momentem, w którym przejął on kontrolę nad infrastrukturą firmy, wciąż przekracza aż pół roku.

Które z poniższych grup lub osób stanowią realne zagrożenie dla firm?

Jak przygotować się do cyberataku?

Do cyberataku nie da się idealnie przygotować. Każdy atak jest inny, więc nie ma czegoś takiego jak jedna recepta na jego odparcie. Wiele organizacji ma poczucie posiadania nieformalnego procesu reakcji na incydenty, będącego m.in. wynikiem przypisania odpowiedzialności za zapewnienie bezpieczeństwa informacji oraz ciągłości działania procesów biznesowych. Praktyka niestety pokazuje, że brak opracowanego wcześniej, udokumentowanego i przetestowanego procesu prowadzi do wielu nieefektywnych decyzji w przypadku rzeczywistego cyberataku. Niezwykle istotne jest odpowiednie przypisanie odpowiedzialności i zapewnienie niezbędnych autoryzacji dla zespołu obsługującego incydent do podejmowania decyzji bez konieczności konsultacji z kierownictwem, które mogą wprowadzić nieakceptowalne opóźnienia. Błędne decyzje podczas cyberataku mogą firmę drogo kosztować, a nawet stanowić o jej przyszłości.

Do wdrożenia procedury reagowania na incydenty bezpieczeństwa powinno się przykładać dużą wagę – szczególnie w dużych przedsiębiorstwach. Największym wyzwaniem jest konieczność współpracy przy jej tworzeniu między wieloma departamentami – m.in. IT, bezpieczeństwa, komunikacji, prawnego, zasobów ludzkich. Dlatego wdrożenie sprawnego procesu może trwać miesiące. Nie jest też praktycznie możliwe bez zaangażowania i aktywnego wsparcia kierownictwa najwyższego szczebla.

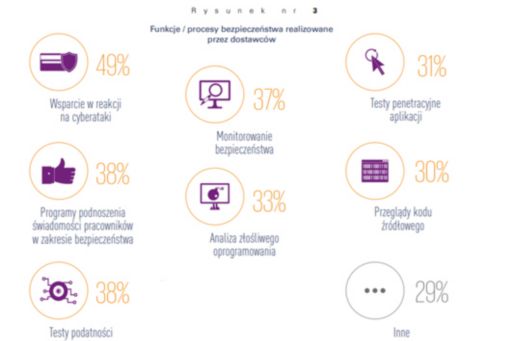

W wielu obszarach procesu wskazane jest również nawiązanie współpracy z wyspecjalizowanymi firmami zewnętrznymi. Według badania KPMG polskie firmy w zdecydowanej większości (71% respondentów) korzystają z outsourcingu funkcji bezpieczeństwa. Najczęściej zlecane na zewnątrz (49% firm) jest właśnie wsparcie w reakcji na cyberataki. Z uwagi na fakt, że poważne naruszenia bezpieczeństwa realizowane są często w okresach o utrudnionej dostępności pracowników (weekendy, święta), warto zawczasu zapewnić sobie dostępność zewnętrznego partnera, podpisując z nim gwarantującą to umowę.

Proces reakcji na cyberatak można podzielić na dwa zasadnicze etapy – analizy ataku, mającej na celu zrozumienie, co się wydarzyło, oraz właściwej reakcji, czyli zatrzymania ataku, ograniczenia jego skutków oraz naprawy szkód.

Cyberprzestępczość – grupy stanowiące główne zagrożenie

Funkcje / procesy bezpieczeństwa realizowane przez dostawców

O czym warto pamiętać?

Cel procesu reakcji na incydent bezpieczeństwa wydaje się prosty. Warto się jednak już na tym etapie głębiej zastanowić, czy chcemy namierzyć i spróbować ująć hakera, czy interesuje nas wyłącznie jak najszybsze i skuteczne pozbycie się go z sieci. W zależności od sposobu zdefiniowania celu różne mogą być nasze procedury – np. w zakresie gromadzenia materiału dowodowego.

Proces reakcji na cyberatak można podzielić na dwa zasadnicze etapy – analizy ataku, mającej na celu zrozumienie, co się wydarzyło, oraz właściwej reakcji, czyli zatrzymania ataku, ograniczenia jego skutków oraz naprawy szkód. Kluczowym dylematem jest to, jak szybko należy przejść od fazy analizy do aktywnego działania. Praktyczne doświadczenia uczą, że zbyt szybkie przejście do usuwania hakera z sieci, bez dogłębnego zrozumienia skali i złożoności ataku, może spowodować, że atakujący zmieni swój styl działania, ukryje się w infrastrukturze i będzie kontynuował swoje nieautoryzowane działania po pewnym czasie. Z kolei zbyt długie zwlekanie i przeciąganie etapu analizy może prowadzić do kosztownych skutków przedłużającego się cyberataku.

Kolejnym zagadnieniem, które należy dogłębnie przeanalizować, a następnie śledzić zmiany regulacji w jego zakresie, jest obowiązek notyfikacji regulatora dotyczący cyberataku. W szczególności w przypadku wycieku danych osobowych taka notyfikacja będzie musiała nastąpić w przeciągu 72 godzin od momentu wykrycia ataku. W przypadku różnych branż, podlegających specyficznym regulacjom, mogą występować dodatkowe wymogi w tym zakresie. Dużym dylematem jest też to, czy i kiedy informować organy ścigania? Dla części incydentów takie zgłoszenie nie jest obowiązkiem, a wiele organizacji skarży się, że po włączeniu się w obsługę incydentu policji tracą nad nim kontrolę, co może skutkować wydłużeniem czasu jego zakończenia i narazić firmę na dodatkowe koszty.

Cyberataku nie można sprowadzać tylko do bezpośrednich strat finansowych. Jego skutkiem mogą być też, trudne do oszacowania, straty związane z naruszeniem wizerunku. Dlatego oczywiste powinno być włączenie specjalistów ds. PR do zespołu obsługującego cyberatak. Praktyka pokazuje, że najlepszą strategią w przypadku cyberataków wiążących się z naruszeniem poufności danych klientów jest pełna transparentność i jak najszybsza rzetelna komunikacja. Profesjonalna komunikacja związana z incydentem może pomóc podreperować nadszarpnięte przez cyberatak zaufanie klientów.

Czy wystarczy dobra procedura?

Zapewnienie bezpieczeństwa jest procesem. Przygotowane procedury w zakresie reakcji na cyberincydenty powinny być wdrożone i stale aktualizowane. Najlepszy sposób na przekucie ich z teoretycznych zapisów w rzeczywistą gotowość organizacji na stawienie czoła cyberprzestępcom stanowi realizacja okresowych testów. Najczęściej stosowane są symulacje scenariuszowe, w których firma poddawana jest fikcyjnemu cyberatakowi. Inną często spotykaną formą testów jest tzw. Red Teaming, czyli rzeczywiste próby naruszenia bezpieczeństwa firmy przez zespół pentesterów, sprawdzający zdolność organizacji zarówno do ich wykrycia, jak i odpowiedniego odparcia. Działania takie prowadzą nie tylko do usprawnień procedur i zabezpieczeń technicznych, ale co najważniejsze – budują kulturę świadomości pracowników w zakresie cyberzagrożeń, która stanowi podstawę odpor-ności organizacji na cyberataki.

WAŻNE WNIOSKI

Warto pamiętać, że cyberatak może przynieść też coś pozytywnego. Jak w każdej innej strefie życia upadki niosą z e sobą ogromną naukę. Przywracając działanie firmy po cyberataku, nie wolno zapomnieć o wyciągnięciu wniosków na temat tego, co zawiodło, oraz co należy zrobić, aby uniknąć podobnych incydentów w przyszłości. Obserwowane często zachowanie polegające na szukaniu winnego i wyciąganiu względem niego konsekwencji kadrowych to przeważnie nie najlepsza strategia. Ktoś, kto przeżył cyberatak, zdobył niezwykle cenne doświadczenie, którego nie zastąpi nawet najlepsze szkolenie z zakresu cyberbezpieczeństwa.

© 2024 KPMG Sp. z o.o., polska spółka z ograniczoną odpowiedzialnością i członek globalnej organizacji KPMG składającej się z niezależnych spółek członkowskich stowarzyszonych z KPMG International Limited, prywatną spółką angielską z odpowiedzialnością ograniczoną do wysokości gwarancji. Wszelkie prawa zastrzeżone.

Więcej informacji na temat struktury globalnej organizacji KPMG można znaleźć na stronie o strukturze zarządczej.