Większość firm w Polsce zarządza tożsamością i dostępami uprzywilejowanymi użytkowników w sposób sformalizowany, a część firm decyduje się na automatyzację tych procesów przy pomocy odpowiedniego oprogramowania. Inwestycje w tym zakresie motywowane są przede wszystkim chęcią osiągnięcia większego poziomu bezpieczeństwa informacji, ale 41% organizacji widzi w tym również szansę na optymalizację kosztową poprzez odciążenie administratorów i wsparcia IT.

Podejście firm do zarządzania uprawnieniami

W ostatnim roku po raz kolejny wzrosła skala cyberataków na firmy prowadzące działalność w Polsce – 69% organizacji przyznało, że odnotowało przynajmniej jeden taki incydent w 2021 roku. Ankietowani na potrzeby tegorocznej edycji Barometru Cyberbezpieczeństwa przedstawiciele firm odpowiedzialni za cyberbezpieczeństwo uznali za najpoważniejsze zagrożenie kradzież danych poprzez phishing, czyli ich wyłudzanie. Kluczowe jest zatem odpowiednie różnicowanie poziomów dostępów. Pozwala to ograniczać skalę szkód, nawet jeśli już atak dojdzie do skutku.

Niemal trzy czwarte badanych przedstawicieli firm w Polsce przyznało na początku 2022 roku, że opracowane zostały w ich organizacjach procedury zarzadzania uprawnieniami, a sam proces ich nadawania został sformalizowany. 47% firm wdrożyło w tym celu system do zarządzania kontami uprzywilejowanymi – PAM (ang. Privileged Access Management). Najczęściej oprogramowanie tego typu jest wykorzystywane do wymuszania dodatkowej akceptacji w celu uzyskania dostępu do konta uprzywilejowanego (w 79% firm korzystających z PAM) oraz monitorowania i rejestrowania sesji uprzywilejowanych (w 70%).

Wyniki badania pokazują ponadto, że 36% przedsiębiorstw korzysta z systemów do zarządzania tożsamością i dostępem – IAM (ang. Identity and Access Management). To oprogramowanie najczęściej jest przynajmniej w podstawowym stopniu zintegrowane z systemami HR i domeną. W dwóch trzecich firm korzystających z IAM służy ono do zarządzania rolami biznesowymi grupującymi uprawnienia (ang. Role Base Access Control) i w niemal równie wielu organizacjach wspiera recertyfikację dostępów, a także pomaga zarządzać konfliktami uprawnień. W polskim środowisku biznesowym systemy IAM są wdrażane najczęściej w modelu on-premise w infrastrukturze organizacji, a co czwarta firma korzysta z tego systemu w chmurze, w modelu Software as a Service.

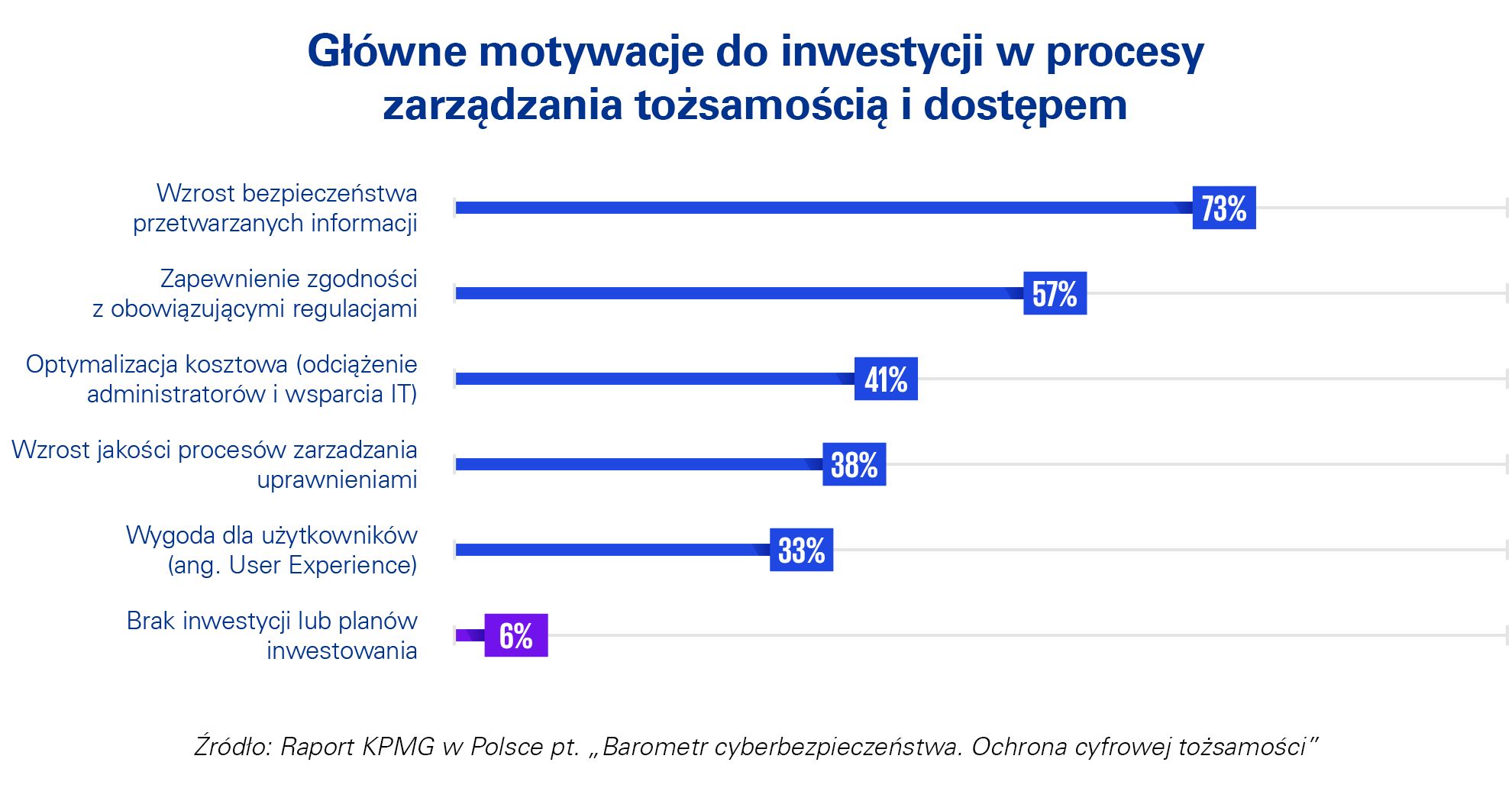

Motywacje do inwestowania w systemy ochrony cyfrowej tożsamości

Dla osób odpowiedzialnych w firmach za cyberbezpieczeństwo najważniejszym czynnikiem wpływającym na decyzję o poniesieniu nakładów inwestycyjnych związanych z zarządzaniem tożsamością i dostępem jest osiągnięcie wzrostu bezpieczeństwa przetwarzanych informacji. Wskazało na to 73% badanych przedsiębiorstw. Dla 57% jedną z głównych motywacji okazała się potrzeba zapewnienia zgodności z regulacjami, a kolejne 41% widzi w tym szansę na optymalizację kosztową w efekcie odciążenia personelu. Systemy typu PAM i IAM pozwalają usprawnić i zautomatyzować czasochłonne procesy nadawania dostępów, ale również pozwalają na sprawną recertyfikację. Ograniczają w ten sposób zbędne uprawnienia i wpisują się w wymogi regulacyjne.

Szczegółowe wyniki badania prezentowane są w najnowszej edycji publikacji pt. „Barometr cyberbezpieczeństwa. Ochrona cyfrowej tożsamości”. To już piąta edycja badania przeprowadzonego przez KPMG w Polsce, którego celem jest poznanie dynamiki i charakterystyki cyberataków oraz przygotowania na nie przez firmy w Polsce. Najnowszy raport powstał na podstawie badania zrealizowanego metodą wywiadów telefonicznych CATI wśród osób odpowiedzialnych za bezpieczeństwo IT w firmach (członków zarządu, dyrektorów ds. bezpieczeństwa, prezesów, dyrektorów IT lub innych osób odpowiedzialnych za ten obszar. Badanie zostało zrealizowane na próbie 100 organizacji na przełomie stycznia i lutego 2022 roku przez firmę Norstat Polska.