クラウドサービスを安全に活用しメリットを最大限に享受するには、自社がどこまで責任を持って管理すべきかを整理し、その責任を果たすことが重要です。ただ、クラウド環境の設定からアプリケーションの脆弱性管理に至るまで、日々クラウド基盤が変化する中、手作業でそのすべてをまかなうのは現実的ではありません。

前回に続き、KPMGコンサルティング(以下、KPMG)のパートナー、薩摩 貴人と、テナブル・ネットワーク・セキュリティ社(以下、テナブル社)のシニアセキュリティエンジニア、花檀 明伸氏の対話を通じ、クラウド環境を安全に保つ作業を支援するツールに求められる要素と、それを使いこなす上で求められる姿勢について解説します。

クラウドセキュリティで重要な3つの要素

Q:ここまでの対談で、クラウド環境はビジネスを加速させる大きな可能性を秘める一方、特有のリスクがあり、特にユーザーの責任範囲について、確認し、監視していく必要があることがわかりました。この作業を支援するソリューションには、どのような条件が必要でしょうか?

花檀氏:クラウドセキュリティを考える上で、3つの重要な要素があると思います。1つは「自動化」です。監視すべき対象は目視で確認できるような数ではなく、自動化する必要があります。自動化することにより、必ずしもセキュリティを専門としない人でも、セキュリティを意識して業務に取り組める体制を作ることができます。

2つ目に必要なのは「網羅性」です。たとえば、仮想サーバーやゲートウェイ、ストレージ、管理コンソールなど、クラウドを構成する個々のコンポーネントは攻撃者が狙う「アタックサーフェイス」となり得ます。これらを一括管理できる網羅性が必要になってきます。

そして3つ目は「継続性」です 。「クラウドは生き物だ」と言う方がいますが、クラウドの良さは柔軟性の高さです。クラウドで提供されるサービスは日々変化し続けていくので長期にわたり、継続してセキュリティを監視しなくてはいけません。

Q:設定内容などを監視・監査する機能を提供しているクラウドサービスもありますが、これらでは先ほどの3つの要素を満たさないのでしょうか。

花檀氏:おそらく、網羅性という要素については難しいと思います。前回の記事で紹介した責任共有モデルでは、ウェブサイトのコンテンツやウェブアプリケーションのセキュリティは顧客の責任です。網羅性を実現するには、クラウド上で動く個々のコンポーネントがアタックサーフェイスになる可能性がある、と意識して対応する必要があります。クラウド事業者が提供するツールは、それらすべてをカバーするのには不十分ではないかと思います。

もう1つは、マルチクラウドの環境をカバーするのが困難なことです。あるサービスを構成するに当たって、単一のクラウド事業者だけに依存するのではなく、複数のクラウドを活用してそれぞれの特長を生かしていくという考え方が一般的になってきています。クラウド事業者が提供するツールだけではそういった意味での網羅性も難しいのではないでしょうか。

テナブル社 花檀氏(WeWork丸の内北口で撮影)

CSPMだけにとどまらず、IaCやコンテナセキュリティも包含し変化する環境への追随を

Q:テナブルではどんなソリューションが必要だと考えていますか?

花檀氏:今、クラウドセキュリティソリューションとしてCSPM(Cloud Security Posture Management)が注目されています。クラウドをベースとしたサービスが適切に構成され、セキュアな状態で稼働しているかどうかをチェックするものですが、当社ではCSPMだけでは不十分だと考えています。クラウドは動的に変化するため、現在稼働中のクラウドだけでなく、稼働中のクラウドに反映される前の段階で脆弱なシステムが載らないようにすることが重要です。これは、「シフトレフト」と呼ばれている考え方と同様です。

しかも最近では、ほとんどのクラウドサービスが、Kubernetesで管理されるコンテナを採用しています。コンテナがオーケストレーションされて連携し、マイクロサービスを提供する形態です。これにより、個々のコンテナイメージに脆弱性が含まれているかどうかのチェックや、Kubernetesによるオーケストレーションが適切に構成されているかのチェックを実施することにより、一段と強固なクラウドセキュリティを実現できるでしょう。

並行して、インフラストラクチャの構成や設定自体をコード化し、柔軟に、必要に応じて用意していくInfrastructure as Code(IaC)という仕組みも一般化しています。ここでも、インフラを構成する各要素が適切な構成になっているかどうかをチェックする、たとえば第1回で紹介した、ストレージサービスがセキュアな状態で構成されているかどうかをチェックすることが重要になります。

こうした動向を踏まえて当社では、CSPMによって稼働中のクラウドのセキュリティをチェックするだけでなく、シフトレフトの考え方をもとに、構成段階や開発段階からトータルでセキュリティに対応する必要があると考えています。付け加えるならば、こうしたチェックを、クラウドサービスを構成するソフトウェアやライブラリ、あるいはその上で稼働するウェブアプリケーションの脆弱性と合わせて監視することで、より包括的なクラウドセキュリティを提供できると考えています。

Q:こうした機能を提供するのが「Tenable.cs」ですね。

花檀氏:そうです。ここまで説明してきたIaCやKubernetesのオーケストレーション、そしてCSPMも含め、稼働前の段階から稼働中のクラウド監視までを統合的に提供します。また、Tenable.csが統合されているTenable.ioでは、ウェブアプリケーションの脆弱性診断や個々のコンピュートノードの脆弱性診断といった機能も合わせて提供し、当社がサイバーリスクの考え方として打ち出している「Cyber Exposure」(外部に公開された弱点)をトータルで管理できます。

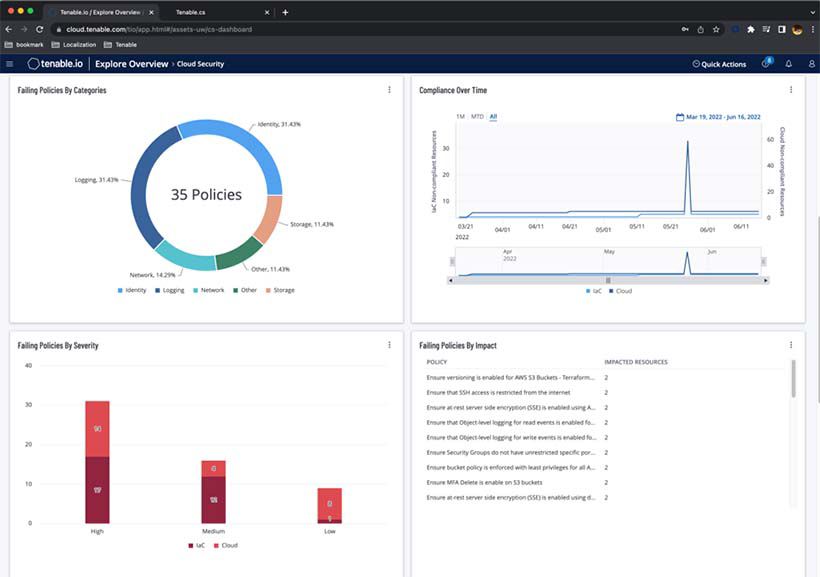

これがTenable.csの画面ですが、たとえばAWSを使っている場合、S3バケットの設定やセキュリティグループ、VPCの構成情報を確認し、どんな問題点があり、どのように解決すべきかという推奨策が提示されます。いわゆるCSPM的な機能です。また、GitHubなどのレポジトリと連携し、IaCで使っているコードに問題がないかを確認したり、修正の世代管理を行える機能も用意しています。

【Tenable.csのイメージ】

画像提供:テナブル社

クラウドならではの特性を生かしたシフトレフトを

Q:今後、統合的なクラウドセキュリティを実現していく上で何が重要になりますか。

薩摩:昨今、IT人材不足、特にセキュリティ人材の不足が大きな課題となっています。セキュリティの確認作業を自動化し、運用の省力化を図ることは、この先のセキュリティの実効性を高める上で不可欠だと思います。クラウド利用が増え、開発のライフサイクルが変化する中で、稼働中のシステムだけでなく稼働前の状態をしっかり検査し、安全なサービスをローンチしていく、という着眼点も素晴らしいと思います。シフトレフト、あるいは「セキュアバイデザイン」といった、開発プロセスの中でセキュリティを組み込んでいく方向へと考え方自体をシフトしていくことが重要でしょう。こうした取組みを通して、セキュリティインシデントが減っていくことを願ってやみません。

花檀氏:日本の組織では昔から、組織の縦割り構造が問題とされてきましたが、クラウド活用を通して開発部門と運用部門、セキュリティ部門が横で連携し、文化的な面でも変化することが、今後のクラウド環境におけるセキュリティ対策のポイントになると言えるでしょう。

KPMG 薩摩(WeWork丸の内北口で撮影)

次代のビジネスを支えるクラウド環境~セキュリティ対策のポイントは

テナブル・ネットワーク・セキュリティ社と対談シリーズです。第1回にリンクします。2回目以降はリンク先からご覧いただけます。