La révolution numérique entraîne des changements majeurs dans l'écosystème commercial et technologique de pratiquement toutes les organisations. Alors que de plus en plus d'entreprises adoptent des programmes de transformation numérique, elles sont désormais tenues de transformer les processus, les systèmes et d'intégrer les services sur l'ensemble de leur réseau, c'est-à-dire les fournisseurs, distributeurs, partenaires et autres tiers. A cela s’ajoutent un paysage réglementaire de plus en plus complexe, l'introduction et l'application d'objectifs ESG, les cybermenaces et les interruptions de la chaîne d'approvisionnement qui remettent en question la croissance durable des organisations.

Aussi, la confiance est centrale.

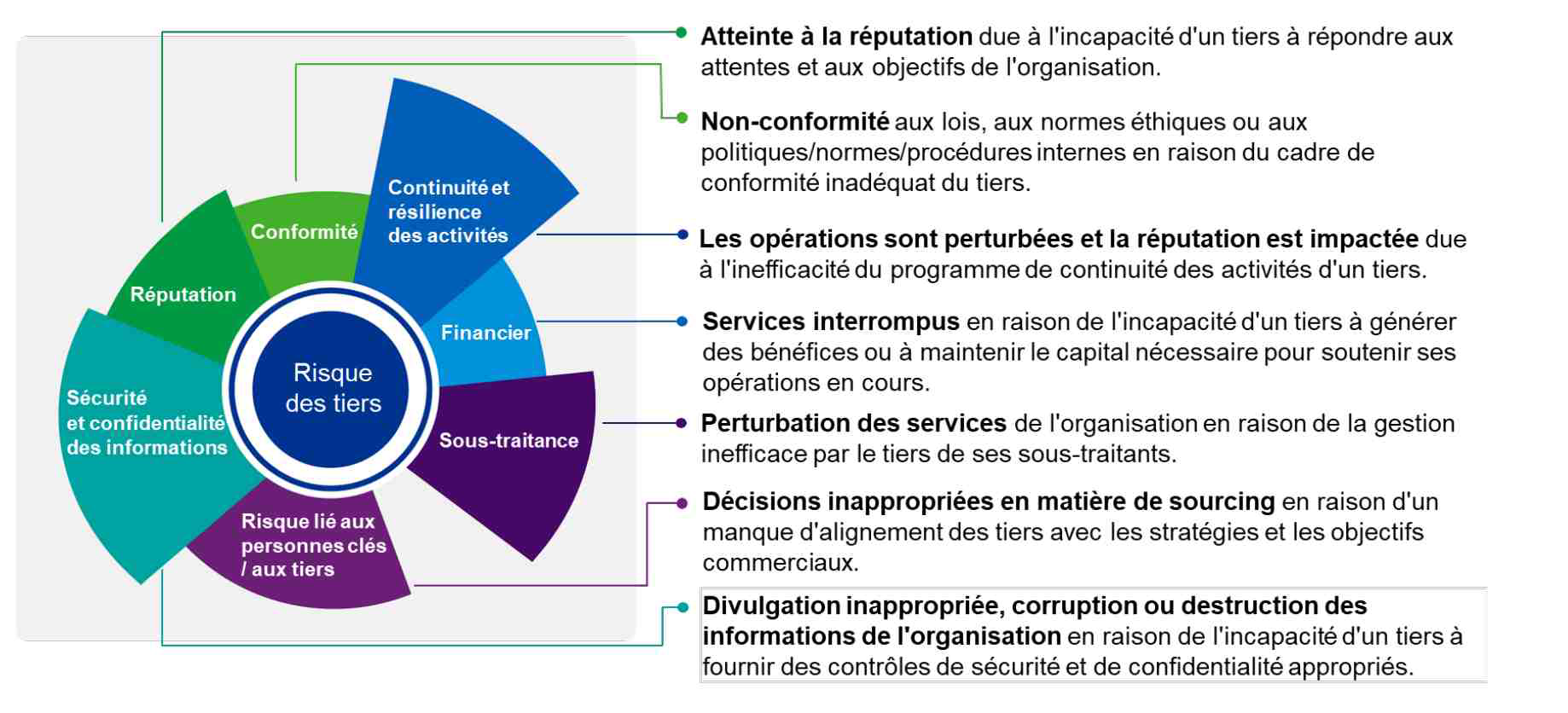

Quels risques les tiers technologiques représentent-ils pour l’organisation?

Les organisations dépendent de plus en plus de fournisseurs tiers. Les API ouvertes permettent une intégration plus forte entre les entreprises et les fournisseurs, offrant le potentiel d'une optimisation plus efficace de la chaîne d'approvisionnement et de la logistique, mais aussi le risque que les défaillances de tiers puissent rapidement nuire à la réputation de l’entreprise et avoir des implications opérationnelles et financières importantes.

Avec des écosystèmes en évolution rapide et plus complexes, le risque est encore plus difficile à évaluer et à atténuer. Les avancées technologiques créent un paysage de risques entièrement nouveau dans lequel ils sont interconnectés et en constante évolution ce qui expose les entreprises à davantage de menaces sur leur réputation et leur conformité réglementaire.

Les chaînes d'approvisionnement, les canaux de distribution et les modèles de plateformes commerciales plus flexibles entraînent eux-aussi de nouveaux risques imprévisibles qui peuvent concerner les quatrièmes, cinquièmes voire sixièmes parties.

Les risques non gérés peuvent par ailleurs désormais se propager plus facilement à travers plusieurs fonctions de l'écosystème, compromettant la réputation de l'entreprise ainsi que la confiance des clients.

On l’aura compris, la gestion des risques en constante évolution dans un écosystème en pleine croissance est désormais essentielle à la durabilité d'une organisation.

Que recouvrent les risques liés aux tiers ?

En traitant avec des tiers fournisseurs de services, les entreprises encourent plusieurs risques potentiels parmi lesquels :

Les attentes réglementaires accrues créent le besoin d'une approche solide car une prise de décision non informée ou une surveillance inefficace peuvent entraîner des amendes et des sanctions, en plus de la perte d’image et de confiance des clients.

Si la contractualisation est une étape clé dans la gestion des relations avec les tiers technologiques, elle ne permet pas de garantir – seule - la sécurité, la conformité, la performance et la qualité des services fournis.

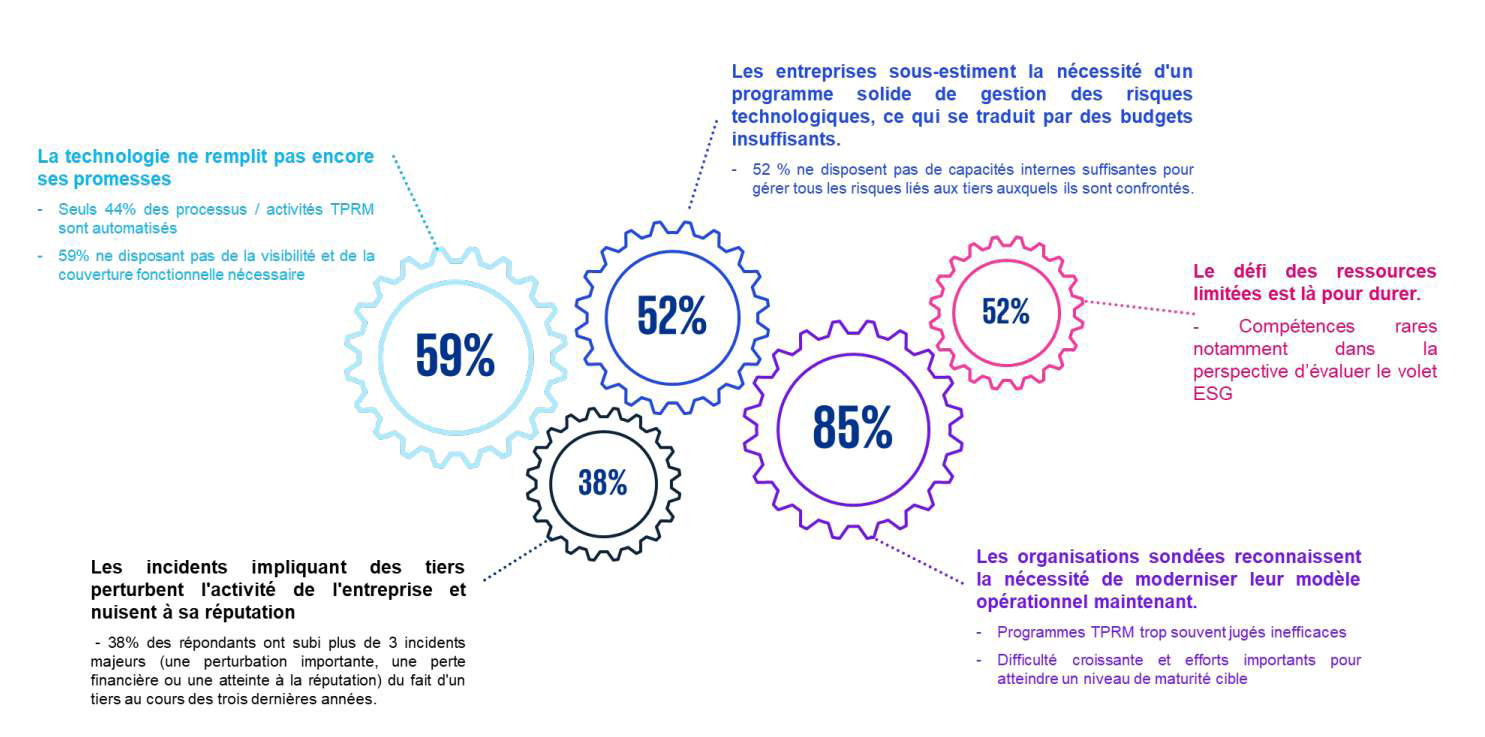

Que révèle notre enquête Third-Party Risk Management Outlook2022 ?

Cette nouvelle étude de KPMG International - qui a interrogé 1 263 professionnels en matière de gestion de la relation client/prestataire dans six secteurs et 16 juridictions du monde entier - montre qu'une moyenne de 38 % des entreprises déclare avoir subi des perturbations importantes, des pertes financières ou des atteintes à leur réputation à cause d'un tiers au cours des trois dernières années. Au niveau sectoriel, ce nombre varie de 28 % dans le secteur des services financiers à 57 % dans le secteur automobile.

Elle révèle également que la gestion de la relation avec les prestataires est une priorité stratégique pour 85 % des entreprises, contre 77 % avant la pandémie

ACPR (EBA & EIOPA), DORA, NIS2: Comment s’y retrouver?

Pour faire évoluer ses pratiques en matière de gestion des risques liés aux tiers il faudra naviguer dans un environnement réglementaire qui évolue rapidement et varie d'un secteur à l'autre.

Pour le secteur financier, les exigences réglementaires applicables (EBA, DORA, NISv2), et en particulier les points d’attention de l’ACPR en matière de gestion des risques liés aux systèmes d’information et leur sécurité, rappellent la nécessité de mettre en place un dispositif efficace de pilotage des prestataires.

Entrées en vigueur en septembre 2019, les guidelines de l’EBA sont applicables à compter du 31 décembre 2021. En effet, ces orientations fournissent une définition claire de l'externalisation et précisent les critères permettant d'évaluer si une activité, un service, un processus ou une fonction externalisée est critique. Elles visent à établir un cadre plus harmonisé pour les accords d'externalisation de toutes les institutions financières dans le champ d'action de l’EBA.

La directive NIS 2, publiée le 10 novembre 2022 et applicable à partir de janvier 2023, vise à harmoniser et à renforcer la cybersécurité du marché européen. En effet, les grands acteurs du marché financier ont été soumis, en conséquence, à l’obligation de déclarer leurs incidents de sécurité à l’ANSSI, et à mettre en œuvre les mesures de sécurité nécessaires afin de réduire fortement l’exposition de leurs systèmes les plus critiques aux risques cybers.

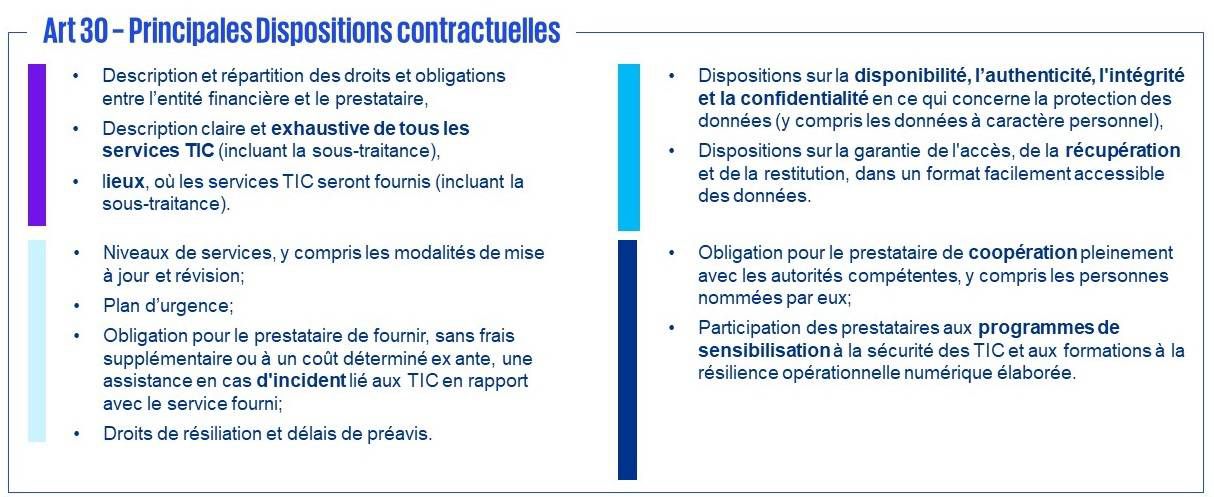

Le projet de réglementation DORA, adopté en novembre 2022, impose des règles plus strictes. DORA permet, en effet, de s'assurer que les organisations ont mis en place les processus, outils et personnel nécessaires pour identifier et réduire les risques liés aux tiers - de manière continue. L'objectif n'est donc pas seulement de prévenir les incidents majeurs, mais de gérer et de réduire les risques liés aux TIC à un niveau acceptable pour les organisations financières.

La gestion des risques liés aux tiers technologiques selon la réglementation DORA

2025

Application du règlement 24 mois après la date d'entrée en vigeur, sauf pour les exigences des articles 26 et 27 sur les tests de pénétration avancés pour les entités financières importantes.

2028

36 mois après la date d'application du règlement. Les articles 26 et 27 portants sur les tests de pénétration avancés pour les entités financières importantes deviennent applicables

DORA harmonise mais renforce les exigences liées aux tiers TIC. Dans son chapitre V, article 28 dont les exigences sont brièvement rappelées ci-dessous :

Maitriser les risques technologiques liés aux Tiers: quelle démarche mettre en œuvre ?

Afin de garantir une sécurisation des tiers appropriée et couvrant les différents aspects, KPMG propose une approche en 3 temps :

1. ASSESS

L’évaluation du dispositif existant constitue un prérequis. Cette évaluation permet d’établir une feuille de route qui définira les actions prioritaires et les moyens à mettre en œuvre

Evaluation du programme TPRM/ maitrise des risques liés aux Tiers

Evaluation des processus de gestion des tiers permettant d'atténuer les risques à toutes les étapes du cycle de vie des tiers

Etablissement de feuille de route pour mise en conformité réglementaire et amélioration continue

2. TRANSFORM

La conduite de la transformation du dispositif requiert la mise en place d’un programme afin d’éviter les approches en silo au sein de chaque direction métier. La maitrise du dispositif doit passer par le choix d’une solution informatisée qui s’intègre dans les SI existants (Juridique/Contrathèque, Achats, Continuité d’Activité, GRC et Conformité, Risques, Risques liés aux Tiers).

Définition de la stratégie et du modèle opérationnel cible (TOM), des composantes du programme et des processus TPRM, documentation du cycle de vie.

Mise en place d'une direction de programme/ gestion de projets pour la transition TPRM

Ajustement/ optimisation des éléments du programme, des processus du cycle de vie et des méthodologies

- Aide aux choix et implémentation de solutions technologies

- Automatisation

3. RUN

Les dispositifs conçus dans la phase précédente doivent être implémentés et déployés en s’appuyant sur un dispositif de gouvernance et un programme de gestion du changement et de communication adaptés pour être efficaces.

Pour optimiser leurs coûts et faire face aux charges induites par ces évaluations, les entreprises doivent considérer le recours à l’externalisation pour réaliser leurs dues diligences fournisseurs, auditer leurs tiers critiques, réaliser les tests de résilience et des simulations de crises, ou encore piloter et communiquer sur le dispositif de gestion des risques liés aux tiers fournisseurs de services ICT et la conformité aux réglementations applicables.

Assurer la gouvernance des risques IT et cyber liés aux tiers technologiques

Mise en place d'audits/ évaluations de tiers :

- Due Diligence

- Surveillance continue

Mise en place de rapports d'attestation SOC1/ SOC2/ SOC3 pour les prestataires des services TIC